O que é e como usar autenticação de dois fatoresComo ativar a biometria no PicPay e deixar o app mais seguro

Por funcionar como uma camada adicional de segurança, a autenticação em dois fatores pode impossibilitar o acesso a um serviço mesmo quando o invasor descobre o nome e a senha do usuário. Isso é possível porque somente este último tem acesso ao código que é gerado no momento em que o login é feito. Funciona? Funciona. Tanto que muitos invasores estão tendo que usar a criatividade para aumentar as chances de acessar contas protegidas por 2FA. As táticas mais frequentes envolvem abordagens de engenharia social, a exemplo de contatos por telefone ou SMS que tentam induzir o alvo a repassar o código de autenticação. Mas o ataque relatado pela Microsoft é muito mais sofisticado.

Um ataque do tipo “AiTM”

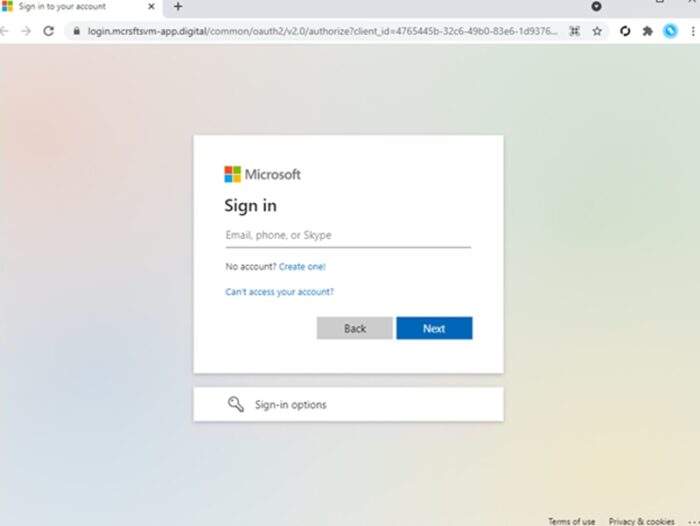

A Microsoft explica que o ataque em questão é do tipo AiTM, sigla para Adversary-in-the-Middle. Nesse tipo de ação, o invasor implementa um mecanismo que intercepta a comunicação do dispositivo da vítima com o site ou serviço a ser acessado. Sendo mais específico, o ataque identificado pela companhia envolve um site de phishing que atua como servidor proxy. Mas como essa armadilha chega aos alvos? Por meio de um truque clássico: emails falsos. Essas mensagens podem ter várias abordagens. A Microsoft identificou uma que consiste em um email falso que afirma que o usuário recebeu uma mensagem de voz. O arquivo anexado tem extensão HTML, por isso, é aberto diretamente no navegador. Quando isso acontece, a página mostra um aviso de que o arquivo MP3 da mensagem de voz está sendo baixado. Mas não está. Na verdade, a página redireciona, na sequência, para o site de proxy. Este tem um visual que imita uma página de login da Microsoft. O ataque AiTM é efetivado na etapa seguinte. Se o usuário não percebe o truque e faz login, os seus dados de autenticação são enviados pelo servidor proxy ao site real do Office.com, de modo que uma autenticação verdadeira seja feita. Mas, em segundo plano, o servidor captura os cookies de sessão enviados pelo serviço da Microsoft.

Roubo de cookies

Cookies de sessão permitem que o usuário entre novamente no serviço acessado sem ter que fazer um novo procedimento de login. De posse dos cookies, os invasores conseguiram entrar nas contas de email dos alvos, sem ter que passar por autenticação. Em muitos casos, a autenticação em dois fatores estava ativada, mas, como o usuário informou o código na página falsa e este foi repassado ao site verdadeiro, os cookies de sessão faziam o processo de 2FA não ser mais necessário. As consequências foram terríveis. Os invasores acessaram emails de funcionários de várias empresas para fraudar pagamentos, por exemplo. Em muitos casos, regras foram criadas nas contas para mover determinadas mensagens automaticamente para a lixeira de modo a evitar que o usuário legítimo descobrisse os acessos indevidos. Nas estimativas da Microsoft, essa campanha de phishing teve como alvo mais de 10 mil organizações desde setembro de 2021.

A autenticação em dois fatores ainda é importante

O problema é grave, mas isso não quer dizer que a autenticação em dois fatores deixou de ser importante. Pelo contrário. A própria Microsoft recomenda que esse método continue em uso nas organizações, mas com alguns reforços. Entre eles está o de investir em soluções antiphishing e implementar autenticação via FIDO ou baseado em certificados, por exemplo. Ah, é claro: a velha regra de tomar cuidado com anexos e links em emails permanece valendo.